Igazából máig homály fedi az eredeti „honeypots” elnevezés kibervédelmi-informatikai megjelenését, vannak források, amik szerint különböző fórumokon és levelezőlistákon terjedt el ez a kifejezés, amelynek az angol szlengben addigra már jól ismert, egyéb jelentései is megszilárdultak. A kifejezés megjelenése a biztonsági területen persze nem előzmény nélküli.

Mézesmadzag

Honey trap-nak hívják ugyanis azokat a trükköket, amikkel a hírszerző szolgálatok által irányított, kívánatos megjelenésű hölgyek, prostituáltak gyűjtenek kompromittáló adatokat férfiakról azért, hogy azokkal később megzsarolják őket. Mindez persze már történelem, hiszen manapság férfiakat ugyanúgy bevetnek a szolgáltatok, ha szükséges.

Alighanem minden létező forgatókönyv állatorvosi lovává válhatott, amikor 2011-ben előbb a minszki magyar tanácsos és egy belorusz hölgy kapcsolata került a médiafigyelem középpontjába, majd a sikertelen beavatkozási kísérlet után a nagykövet felesége és egy állítólagos olasz szerető viszonyával folytatódott a feltételezhetően belorusz (esetleg orosz) titkosszolgálat által szervezett akció.

A magyar nemzetbiztonsági szolgáltatok a rendszerváltoztatás előtt vélhetően még aktívan használták a honey trap intézményét, legalábbis erre utalnak Cicciolina visszaemlékezései, melyek szerint a Magyar Népköztársaság állambiztonsági szolgálatának dolgozott – prostituáltként – Katicabogár fedőnéven. Az nem ismert, hogy ma is lennének ilyen személyek a magyar szolgálatokkal együttműködésben, a szakirodalom alkalmazott nemzetbiztonsági-elhárító ismeretek cím alatt foglalkozik a témával.

Kibermegtévesztés

Mindez a bevezető azért érdekes, mert lényegében ugyanezen elvekre építkezik a kibervédelem egyik, a 2000-es években felértékelődött, majd némileg kissé háttérbe szorult eleme, a honeypot, ami nem más, mint egy olyan szimulált, vagy valódi hálózati környezetben elhelyezett csapda, ami elhiteti az informatikai rendszer támadójával, hogy a kritikus infrastruktúrát támadja, illetve azt, hogy a támadás eredményeként kritikus információkat szerezhet meg, vagy befolyásolhatja a kritikus infrastruktúra működését.

A honeypots története természetesen ennél jóval korábbra nyúlik vissza. A koncepciót elsőként 1990-1991-ben írta le Clifford Stoll és Bill Cheswick, de a téma csak az 1990-es évek végén, a 2000-es évek elején került a figyelem középpontjába, az első kereskedelmi megvalósítás a CyberCop Sting volt.1

Az elképzelés tehát a legősibb motivációkra építkezik, mivel a védeni kívánt infrastruktúrát üzemeltető a „kibertámadó” számára elérni kívánt, de fals célt adva, lényegében (igaz nem teljesen, de erről majd később) biztonságosan kiismerheti a támadó által alkalmazott eljárásokat és beazonosíthatja a támadás célját, esetleg magát a támadót is.

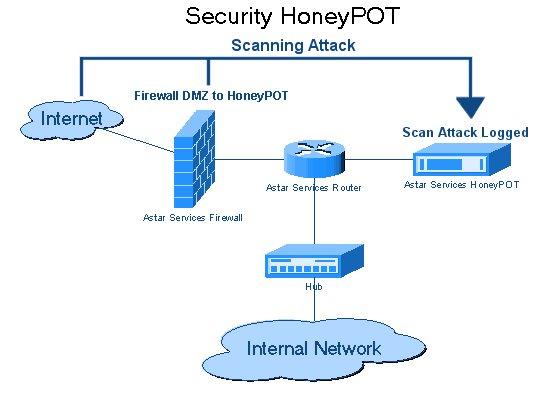

Egyszerűsített ábra egy honeypots rendszerről (Forrás: wikipedia)

A honeypots rendszerek legfontosabb célja ugyanis az, hogy kritikus rendszert üzemeltető a támadót és támadási módszereit megismerje, és esetleg a megfelelő beavatkozási ponton – más eszközzel – a további támadást megakadályozza, a támadás során megismert eljárások kapcsán pedig felépíthesse a megfelelő védelmet.

Működésben

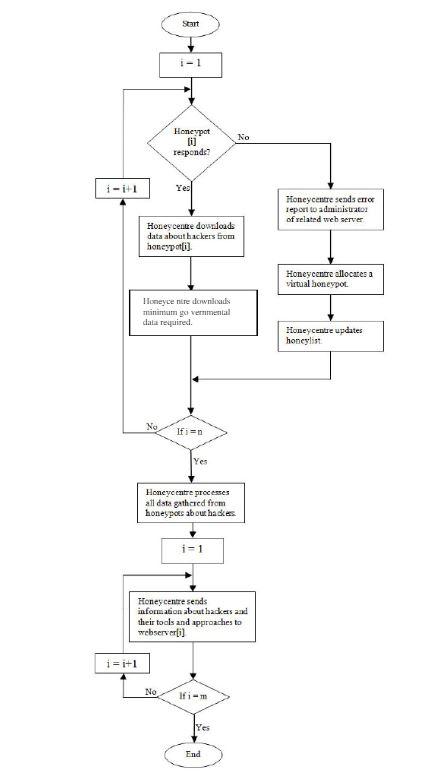

Alapvető célja tehát új támadási technikák megfigyelése, ennek érdekében széles körű monitoringot és logolást végez a honeypots-t jelentő informatikai rendszer. Ráadásul mindezt nagyobb rendszerek esetében – érzékelők hálózata segítségével – egy „honeycenter” központban lehetséges feldolgozni.

Egyszerűsített ábra egy honeycenter rendszerről2

Nemzetbiztonsági értelemben is kritikus biztonságú infrastruktúrákban a honeypot mindemellett tökéletes eszköz lehet az ellenérdekelt szolgálatok dezinformálására, de erre vonatkozóan tényszerű esetet nem ismerek. Mindenesetre kézenfekvő lehetne honeypots mögé fals adatokat tartalmazó információkat rejteni, amelyekről a támadó például azt hiszi, hogy szigorúan bizalmasak.

Magát a honeypots-rendszert a szakirodalom – általában3 – három szintbe kategorizálja. A low-interaction Honeypots esetében a támadó csak szimulált szolgáltatásokkal kerülhet interakcióba, szigorúan leválasztva a tényleges operációs rendszertől (lásd például Specter). Ez a legbiztonságosabb megoldás, de ez nyújtja a legkevesebb információt a támadásról.

A medium-interaction Honeypots még mindig elválasztja a támadót a tényleges operációs rendszertől, de már komplexebb szolgáltatásokat szimulál, ennek megfelelően pedig több információt szolgáltathat a támadó módszereiről (lásd például Nephentes).

A harmadik szintet a high-interaction Honeypots jelenti, melyekben a támadó beengedésre kerül a tényleges operációs rendszerbe, amiben előfordulhat, hogy nincsenek is szimulált elemek. Mivel a támadó ebben a környezetben jelenti a legnagyobb veszélyt az infrastruktúrára, ezért nagyon szoros megfigyelés mellett alkalmazható a gyakorlatban, azonban még így is veszélyeket hordoz magában.

A biztonságos kialakítása és telepítése épp ezért hosszadalmas tervezést és előkészítést igényel. Leginkább ezen a szinten mutatkoznak meg a honeypots hátrányai. A komplex rendszer miatt maga az infrastruktúra is árulkodhat a támadó számára arról, hogy honeypots rendszert támad, a viselkedését pedig ennek megfelelően megváltoztathatja. Még komolyabb probléma, ha a honeypots rendszer kompromittálódik és esetleg a támadó irányítása alá kerül.

A honeypots rendszerek egyik érdekes leágazása a WiFi honeypots technológiák terjedése volt 2002 és 2006 között az Egyesült Államokban és Kanadában. Ilyen volt például 2002-ben Washington DC-ben a WISE (Wireless Information Security Experiment), majd ugyanazon évben Kanadában a Tenebris Wireless Honeypot projekt is.4 A WISE tulajdonképpen egy 802.11b hálózat volt Washington DC-ben és egyetlen célja az volt, hogy a hatósugarában tartózkodó hekkerek megtámadják.

Jogi kérdések

A gyakorlatban nagyon kevés információ ismert aktív honeypots rendszerekről, hiszen ez a céljukat veszélyeztethetné, bár a stratégia része lehet az alkalmazott rendszerre vonatkozó információk, esetleg dezinformációk publikálása is. Összességében – az előnyeihez képest – viszonylag kevés tanulmány foglalkozik a honeypots rendszerek nemzetbiztonsági felhasználásával.

Ennek talán meglehetősen prózai okai vannak, rátérve az ilyen rendszerek jogi szabályozási kérdéseire, illetve problémáira. Mivel a honeypots rendszerek központja ma is az Egyesült Államok, így az ezzel kapcsolatos jogi aggályok is az ottani jogi környezetből fakadnak. Az ilyen rendszerek elsődleges felhasználói ugyanis kormányzati szereplők, így többek között természetesen az Egyesült Államok kormánya is, amelynek cselekvési lehetőségeit viszont köti az alkotmány negyedik kiegészítése.

Az alkotmány 1791. december 15-én, vagyis a mai napon életbe lépett negyedik módosítása tiltja, hogy a hatóságok a polgárokat házkutatással, irataik vagy más személyes tulajdonuk átvizsgálásával vagy lefoglalásával indokolatlanul zaklassák.

Házkutatási parancsot pedig csak bűncselekmény alapos gyanúja esetén, eskü alatt tett tanúvallomás alapján lehet kiadni. Márpedig a honeypots rendszerek nemcsak a tényleges támadót figyelhetik meg, hanem lényegében minden felhasználót, aki valamilyen okból érintkezésbe kerül a honeypots rendszerrel.

Ennek megfelelően a honeypots rendszerek amerikai kormányzati alkalmazásáról meglehetősen kevés információ ismert, kézenfekvősége miatt én például a védelmi minisztérium Cybersecurity Activities Support to DoD Information Network Operations dokumentumában találtam honeypots alkalmazására utaló nyomokat.5

Magyar mézesbödön

Továbblépve a magyar szabályozási környezetve elmondható, hogy az Egyesült Államokhoz hasonló alkotmányossági aggályok nem merültek még fel. A Btk. 423. § szakasz alapján, aki információs rendszerbe az információs rendszer védelmét biztosító technikai intézkedés megsértésével vagy kijátszásával jogosulatlanul belép, vagy a belépési jogosultsága kereteit túllépve vagy azt megsértve bent marad, vétség miatt két évig terjedő szabadságvesztéssel büntetendő.

Aki az információs rendszerben lévő adatot jogosulatlanul vagy jogosultsága kereteit megsértve megváltoztat, töröl vagy hozzáférhetetlenné tesz, bűntett miatt három évig terjedő szabadságvesztéssel büntetendő. A büntetőjogi relevanciát tehát a – védelmet kijátszó – jogosulatlan belépés puszta ténye is megalapozza, továbbá felmerülhet a tényállás kísérelte is.

Sőt, a honeypots rendszerekhez köthető szerteágazó és kiterjesztett logolás még segítheti is a kísérlet bizonyítását. De hatékony együttműködés esetén alapjául vállhat például a Be. kilencedik részében szabályozott előkészítő eljárásnak is.

A Be. 340. § (1) bekezdés alapján ugyanis az előkészítő eljárás célja épp annak megállapítása, hogy a bűncselekmény gyanúja fennáll-e. A (2) bekezdés alapján előkészítő eljárás akkor folytatható, ha a rendelkezésre álló adatok a bűncselekmény gyanújának megállapítására nem elegendőek és megalapozottan feltehető, hogy az előkészítő eljárás lefolytatása alapján el lehet dönteni, hogy a bűncselekmény gyanúja fennáll-e.

Magyarországon – többek között – a CrySySLab és a BME Villamosmérnöki és Infrmatikai Kar Hálózati rendszerek és szolgáltatások tanszéke foglalkozik honeypot rendszerek fejlesztésével a Nemzetközi Atomenergia Ügynökség projektjei nyomán, ICS/SCADA honeypot rendszer tervezése, fejlesztése, tesztelése, és üzemeltetése, valamint a támadók viselkedésének megfigyelésére és elemzésére alkalmas eszközök azonosítása és integrálása a honeypot-ba, illetve egy PLC honeypot rendszer fejlesztése kapcsán.

A Nemzetbiztonsági Szakszolgálat által, honeypots rendszer tárgyban kiírt beszerzési eljárást pár héttel ezelőtt a Magyar Tudományos Akadémia SZTAKI nyerte 42.037.000 forintos ajánlatával. A fejlesztés jelenleg „Csapda Rendszer Projekt” néven zajlik és legalább 25 intézmény lesz érintett az új fejlesztések kapcsán.

Források:

1. – Deniz Akkaya – Fabien Thalgott: Honeypots in Network Security, Linnaeus University, 2010.

2. – Bahman Nikkhahan, Sahar Sohrabi, and Shahriar Mohammadi: Using Honeypots to Secure E-Government Networks, Information Technology Engineering Group, Department of Industrial Engineering, K.N. Toosi University of Technology, 2009.

3. – Iyatiti Mokube , Michele Adams: Honeypots: Concepts, Approaches, and Challenges, Computer Science Armstrong Atlantic State University Savannah, 2007.

4. – Radhika Goel, Anjali Sardana, and R. C. Joshi: Wireless Honeypot: Framework, Architectures

and Tools, 2011.

5. – „DoD integrates and employs a number of cybersecurity activities to support DODIN operations and DCO internal defensive measures in response to vulnerabilities and threats as described in Reference (e). These activities include:

(1) Vulnerability assessment and analysis.

(2) Vulnerability management.

(3) Malware protection.

(4) Continuous monitoring.

(5) Cyber incident handling.

(6) DODIN user activity monitoring (UAM) for the DoD Insider Threat Program.

(7) Warning intelligence and attack sensing and warning (AS&W)”

A cikkhez ITT lehet hozzászólni. Ha tetszett, ne maradj le a következőről: